رشته امنیت شبکه برای چه به وجود آمد ؟ احتمالا میتوانید پاسخ این سوال را با ارائه پاسخ های کوتاه حدس بزنید.اما پرسش اصلی این است که، سازوکار های موجود برای تامین امنیت شبکه دقیقا چطور کار می کنند و یک مدیر شبکه تا چه حد لازم است وقت خود را صرف این قضیه کند؟ ما در اینجا میخواهیم به همین دو پرسش بپردازیم. با پاسخ دادن به این دو پرسش می توانیم مفاهیم پایه امنیت شبکه را بیاموزیم.اما برای پاسخ به این سوالات، نیاز است که ابتدا بدانیم شبکه چیست،امنیت شبکه از کجا آمده ،رمزنگاری چیست و در نهایت با حملات شبکه و راهکار ها آشنا شویم.لطفا توجه بفرمایید امکان پرداختن به تمامی مسایل مرتبط در این پست امکان پذیر نبوده و ما پست های اختصاصی هر موضوع را در همان بخش با کلمه کلیدی مورد نظر لینک کردیم.

تعریف شبکه و انواع آن

شبکه به اتصال چند دستگاه از طریق اتصال با سیم یا بی سیم با استفاده از یک روتر یا سوییچ گفته می شود. انواع شبکه را می توان بر اساس اندازه و نوع اتصال دسته بندی کرد.

انواع شبکه بر اساس اندازه:

شکبه pan: یا شبکه خصوصی ، این شبکه به اتصال دستگاه های شما بهم ساخته می شود. تلفن های همراه و رایانه های خانگی با اتصال بهم از طریق روتر یا مودم یک شبکه پان می سازند.

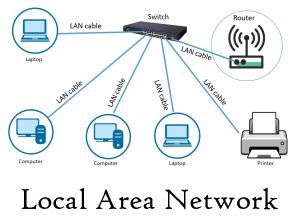

شبکه LAN: شبکه لن یا شبکه محلی به اتصال رایانه ها در یک مرکز گفته می شود که از طریق سوییچ بهم متصل هستند.

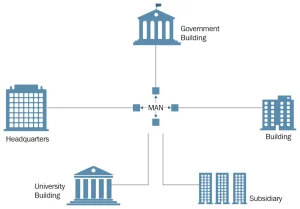

شبکه MAN: اتصال شبکه های موجود در یک منطقه یا یک شهر به یکدیگر با استفاده از سوییچ ISP ها را شبکه man می نامیم.

شبکه Wan: به اتصال شبکه های بزرگ به یک دیگر گفته می شود ، حاصل این شبکه اینترانت و در سطح جهانی اینترنت است.

در منو استارت ویندوز خود می توانید cmd را تایپ کرده و در صفحه ای که باز می شود دستور tracert google.com را زده ، نتیجه آن مسیر یابی از شبکه PAN تا WAN و در اخر سرور گوگل در آمریکا خواهد بود.

انواع شبکه بر اساس نوع اتصال:

در یک شبکه می تواند یک سرور و چند کلاینت وجود داشته باشد. این شبکه Client-server نامیده می شود. یک رایانه با منابع سخت افزاری بیشتر نیاز های کلاینت ها یا دیگر رایانه های موجود در شبکه را رفع می کند.

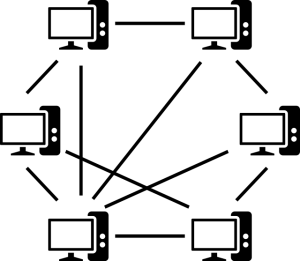

شبکه همتا به همتا یا Peer to peer: p2pشبکه ای است که در آن رایانه ای به عنوان سرور وجود ندارد و رایانه ها به صورت مستقیم بهم متصل هستند و داده ردو بدل می کنند.

اولین شبکه ها به چه منظور راه اندازی شدند؟

احساس نیاز به یک راه انتقال داده امن و پیوسته منجر به ساخت اولین شبکه ها در دهه 60 میلادی شده است یعنی قبل از ساخت انواع حافظه های رایانه ای . در واقع انتقال داده از طریق شبکه همیشه جلو تر از انواع انتقال های داده بوده است. در آبان 1402 چین سریع ترین شبکه خود را با سرعت 1.2 ترابیت(150 گیگابایت بر ثانیه) راه اندازی کرد. این نوع انتقال داده می تواند خیلی از نیاز های بشر را در سطح انواع زیر ساخت ها رفع کند.زیر ساخت های کوچک مانند یک شبکه محلی برای به اشتراک گذاری اطلاعات کارمندان یک کسبو کار ، یا اشتراک گذاری اطلاعات بین سازمانی در یک شهر یا انتقال اطلاعات بسیار عظیم توسط سازمان های دولتی در سطح کشور .همچنین این نوع انتقال به ذات امن نیز هستند. یک بد افزار خیلی راحت تر می تواند خود را در یک حافظه مانند فلش مموری تکثیر کند تا در یک شبکه.اما آسیب پذیری و امکان نفوذ به یک شبکه خصوصا شبکه ای که در اینترنت در دسترس است آن را برای مهاجمین بسیار جذاب می کند.

مفاهیم پایه در شبکه رایانه ای:

برای ادامه این مطلب باید با مفاهیم لایه های شبکه , protocol, port آشنا باشیم.

protocol پرتکل:

پرتکل همانند زبان مشترک برای یک دادو ستد می باشد. یک پرتکل مجموعه ای از قوانین برای تبادل اطلاعات می باشد.در ادامه مفهوم پرتکل در لایه های شبکه بیشتر توضیح داده می شود.

port:

پورت ، یک عدد مجازی است که به نقطه مقصد و پایان یک ترافیک شبکه ای را مشخص می کند. این عدد نرم افزاری است و توسط سیستم عامل رایانه ساخته و تحلیل می شود.هر پورت به یک برنامه یا سرویس اجرا شده در سیستم عامل اختصاص پیدا می کند. وجود پورت اختصاصی روشن می سازد که یک ترافیک مربوط به چه برنامه ای است. این کار رفتو آمد اطلاعات در شبکه را بسیار ساده تر می کند.

لایه های شبکه network layers :

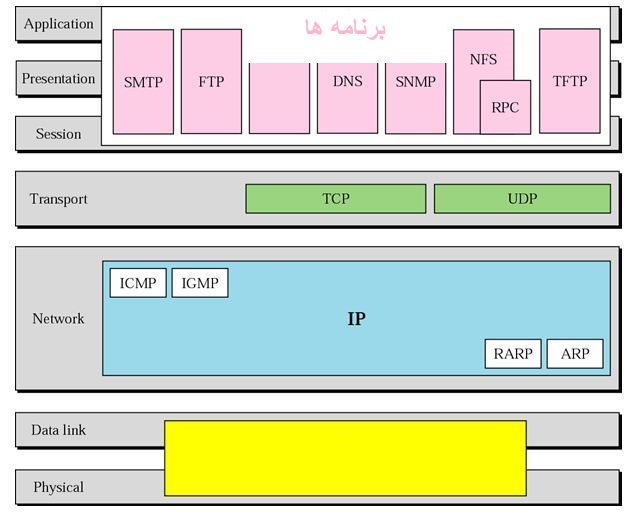

بر اساس دو مدل استاندارد TCP/ip و OSI شبکه می تواند لایه های مختلفی داشته باشد. بسته اینکه بر اساس کدام مدل به ساختار شبکه نگاه کنیم می توانیم لایه های مختلفی نام ببریم. مدل OSI با جزییات بیشتری به شبکه می پردازد و مدل TCP/IP تمرکز بیشتری در لایه های انتقال داده دارد. در شکل زیر لایه های شبکه را بر اساس OSI مشاهده می کنید.

به طور خلاصه، در لایه اولیه یا اپلیکیشن شما یک برنامه مانند پیام رسان را باز کرده و عکسی را برای دوست خود ارسال می کنید.این عکس تبدیل به دیتایی می شود که توسط برنامه فرستنده و گیرنده قابل پردازش باشد.درخواست شما در لایه دوم یا presentation تکه تکه و رمزنگاری می شود. در لایه سوم یا session بررسی های لازم برای ارسال این درخواست انجام می شود، بررسی هایی مانند در دسترس بودن پورت های تعیین شده. برای این سه مرحله یک سربرگ توضیحات در بالای هر پک یا تکه اطلاعات قرار می گیرد ، این توضیحات با قاعده یا زبان پرتکل تعیین شده نوشته می شود و در مرحله دریافت توسط گیرنده نیز این اطلاعات پرتکل هستند که برای تجزیه و تحلیل اطلاعات معنا دار هستند. سپس این اطلاعات به لایه بعدی یعنی لایه انتقال وارد می شوند ، در این لایه وسیله مورد نیاز برای حمل پک های اطلاعاتی تعیین می شود. این وسیله ها می تواند پرتکلTCP یا udp باشد. در این مرحله نیز یک سربرگ به سربرگ قبلی اضافه می شود که حاوی اطلاعات پرتکل از جمله شماره پورت می باشد؛ در لایه انتقال، کیفیت کلی فرآیند نیز مورد بررسی قرار میگیرد، از جمله دسته بندی داده ها، بررسی میزان حجم داده و شلوغی شبکه ( این موارد اهمیت این لایه را بیشتر از دیگر لایه ها می کند). در مرحله بعد ، لایه شبکه یا network نقش مسیر یاب را بازی میکند، این که هر پک از چه مسیری بگذرد تا به رایانه مقصد برسد، در این مرحله پرتکل IP یا ICMP اطلاعات خود را به سربرگ پک ها می افزایند .لایه دیتالینک ، وظیفه تعیین مسیر دیتا ها بین دستگاه های موجود در یک شبکه را بر عهده دارد، اگر اطلاعات را مانند نامه ای در نظر بگیرید که در لایه شبکه با نام خیابان آدرس دهی می شوند، این لایه شماره پلاک و نام ساختمان را در سربرگ دیتا ها اضافه می کند.در نهایت لایه فیزیکال ، اطلاعات را تبدیل به پالس های الکتریکی آماده ارسال می کند. البته در مدل OSI شماره لایه ها به ترتیب از لایه فیزیکی 1 تا 7 ( لایه اپلیکیشن) عدد گذاری می شوند. پیشنهاد می شود برای اطلاعات بیشتر و فهم بیشتر این موضوع به صورت جداگانه آموزش های مربوطه را برای لایه های شبکه بخوانید.

بخاطر اهمیت بالای لایه های انتقال (transmission)و شبکه (network) و همچنین بخاطر اهمیت بالای پرتکل های TCP در لایه انتقال و پرتکل IP در لایه شبکه، مدلی دیگری برای شبکه وجود آمد به نام TCP/IP ، در واقع برای بحث امنیت شبکه نیز ما طبق مدل TCP/IP برای توضیحات پیش می رویم.

در تصویر زیر نام پرتکل های رایج و مورد استفاده در هر لایه شبکه را مشاهده می کنید.

تفاوت پرتکل TCP و UDP

هر دو اینا یک پرتکل در لایه انتقال هستند که اطلاعاتی را در سربرگ درج می کنند. اما تفاوت عمده این دو در انتقال داده هست.پرتکل TCP یک پرتکل اتصال محور است. این بدان معناست که برای ارسال درخواست به رایانه ای از طریق این پرتکل هر دو سمت می بایست ابتدا با انجام عمل دست دادن یا hand shaking ، اتصال را تایید کنند.در صورتی که رایانه مقصد اتصال را تایید نکند، اتصالی صورت نمی گیرد.درخواست های TCP طی یک توالی اجرا می شوند، این توالی نام گذاری و در هر ارسال بررسی می شوند. در پرتکل UDP اما خبری از تایید طرفین نیست ، درواقع یک پرتکل غیراتصال گرا نامیده می شود.این پرتکل توالی ندارد و اطلاعات اندکی به سربرگ داده ها اضافه می کند. همین تفاوت باعث آن شده که TCP امن تر ولی UDP سریع تر باشد. توسعه دهندگان بسته به نیاز سرویس خود از این پرتکل ها استفاده می کنند. برای مثال سرویس هایی که استعلام محور هستند نظیر DNS و یا بازی های رایانه ای شبکه ای ، سرویس های پخش اینترنت از پرتکل UDP استفاده می کنند.

IP یا اینترنت پرتکل:

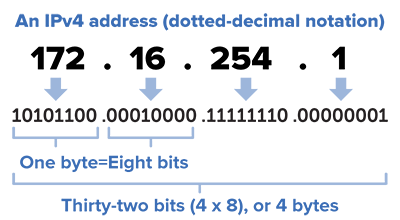

آی پی یک پرتکل است که یک شناسه یکتا در پک های اطلاعات ارسالی ثبت می کند و مسیر یابی را برای اتصال به شبکه اینترنت فراهم می کند. برای اتصال به شبکه اینترنت هم نیاز به داشتن یک آی پی دارید که توسط سرویس دهنده اینترنت به شما تعلق میگیرد.Ip ها در حال حاضر نسخه 4 هستند، یک آی پی نسخه 4 از 4 بخش 8 بیتی تشکیل می شود.هر بخش آن در نهایت به 8 رقم در مبنای دودویی تبدیل می شود که همان زبان رایانه هست.

در تصویر بالا، IP : 172.16.254.1 را مشاهده می کنید که به اعداد 01 تبدیل شده است. در حال حاضر بنیاد iana.org آی پی ها را سازمان دهی و به شرکت های ارائه دهنده اینترنت در دنیا اختصاص میداد. IP v6 نیز در سال 1995 معرفی شده ولی هنوز جایگزین نسخه 4 نشده ، دلیل آن هم سادگی در استفاده از نسخه 4 بوده . اما به جهت محدودیت اعداد در نسخه 4 و رشد سریع شبکه های رایانه ای در دنیا نسخه 6 ناچارا باید جایگزین ورژن 4 شود.IPV6 دارای گنجایش 128 بیت اطلاعات می باشد.

اهداف امنیت شبکه:

مسئول امنیت شبکه می بایست در چند زمینه توانایی داشته باشد. 1- انواع تهدید ها و راهکار مقابله با آنها را بشناسد 2- راه های پیشگیری از تهدید ها را بداند 3- بتواند بین تامین امنیت و سرعت شبکه یک توازن برقرار کند. 4- بتواند میزان ریسک و احتمال وقوع تهدیدی را محاسبه کند. 5 – بتواند با در نظر گرفتن هزینه مقابله با تهدید تصمیم اتخاذ کند.6-به صورت مداوم اطلاعات خود را به روز کند . 7- توانایی بازنگری در سیاست ها را داشته باشد. پس یک مدیر شبکه نمی تواند سرعت شبکه که یکی از اهداف اصلی وجود شبکه است را نادیده بگیرد و با هر هزینه ای سعی در مقابله با تهدید هایی کند که در محیط او رایج نیستند.اهداف امنیتی یک شبکه می بایست محرمانگی (Confidentiality) ؛ درستی اطلاعات (Integrity) و دسترس پذیری اطلاعات (Availaibility) را تامین کند. این سه ویژگی را به اختصار CIA می نامیم.

دسته بندی تهدید ها در شبکه

برای اجرای تمامی تهدید ها ، شخص مهاجم می بایست وارد شبکه هدف شود و یکی از سطوح شبکه قرار گیرد. بیشترین حملات از سطح اپلیکیشن یا برنامه ها شروع می شود.

قطع ارتباط : interruption : در این نوع حملات، حمله کننده با جلوگیری از رسیدن پک های اطلاعاتی در هر لایه اقدام به قطع ارتباط رایانه ها می کند.

شنود interception : شخص مهاجم با سعی در بدون گذاشتن رد پا اقدام به دزدیدن پک های طلاعاتی می کند. این عمل می تواند توسط برنامه های Sniffer انجام شود.

modification دستکاری اطلاعات : مهاجم با استفاده از رایانه سوم در شبکه اطلاعات را دستکاری کرده و به قربانی مورد نظر مجدد ارسال می کند.

جعل اطلاعات Fabrication: مهاجم خود را جای رایانه مبدا جا زده و اطلاعات ساختگی ارسال می کند.

سرویس ها و مکانزیم های امنیتی:

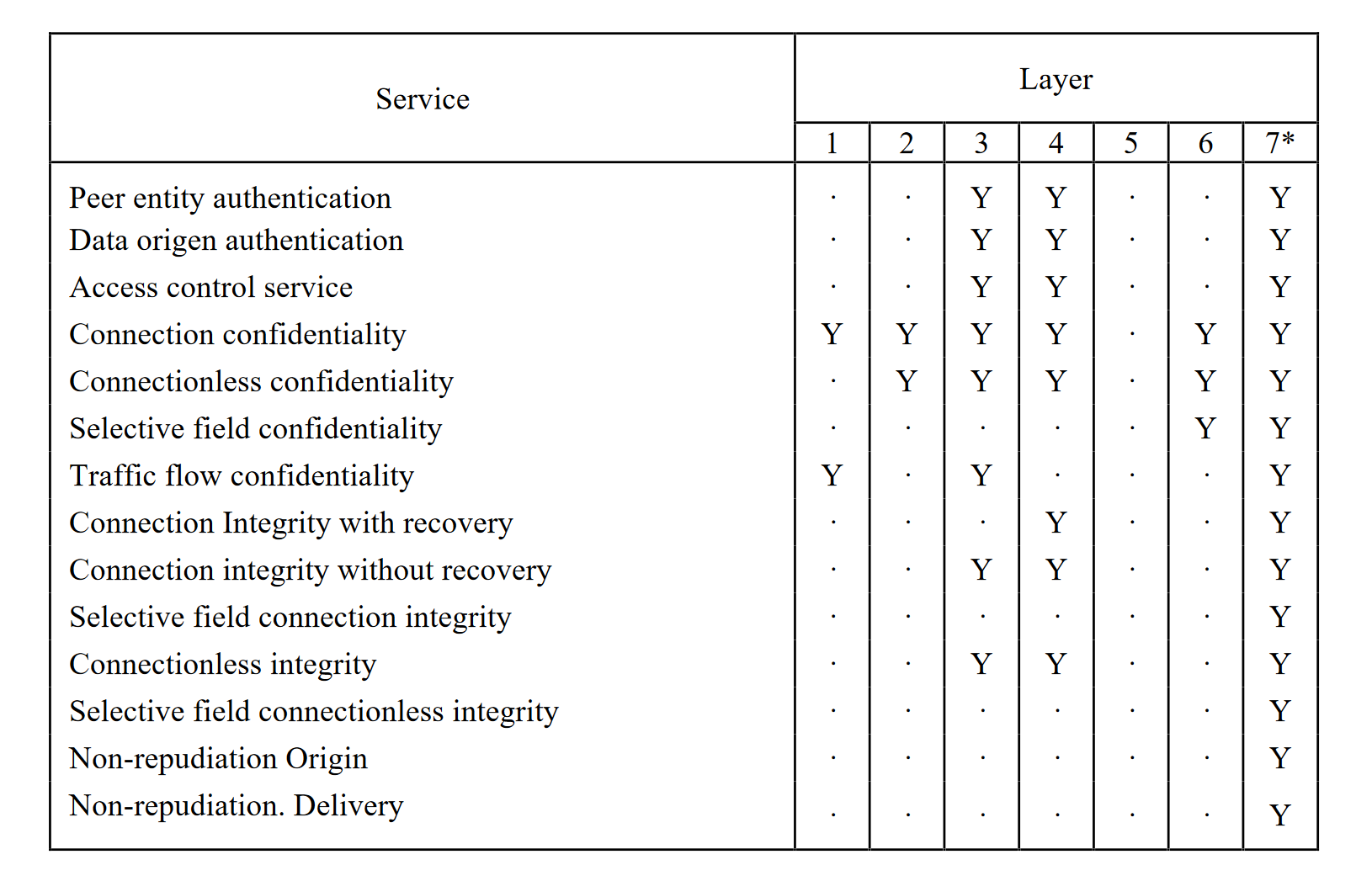

سرویس ها : به روشی برای تامین امنیت در لایه ای خاص گفته می شود. در ادامه لیست سرویس ها را مشاهده میکنیم

Authentication یا احراز هویت : با استفاده از این سرویس به دنبال دو چیز میگردیم، یک : موجودیت کاربر ادعا شده . دو : تعیین و تایید مبدا داده .

Access Control یا کنترل دستیابی : این سرویس بر اساس سیاست های از پیش تعیین شده، جلوی دستری کاربران به محدوده ای از شبکه یا مجاز یا رد میکند.

Confidentiality یا محرمانگی اطلاعات: اطمینان حاصل کردن از اینکه اطلاعات تنها برای کاربرانی خاص قابل رویت است.

Data Integrity یا صحت داده ها : سرویسی که از دقیق بودن، کامل بودن و متدوام بودن داده ها اطمینان حاصل می کند.

Non-Repudation یا عدم امکان انکار: این سرویس مطمئن می شود که ارسال کننده داده نتواند ارسال آن را انکار کند.

در ادامه می توانید محل قرار گیری هر یک از سرویس ها را در لایه های 1 تا 7 شبکه را ببینید. در تصویر زیر نام زیر شاخه های هر یک از سرویس ها درج شده است ، که امکان ارائه مطالب پیرامون همه آن ها در این صفحه امکان پذیر نمی باشد. در ادامه پست های جداگانه هر یک از سرویس ها در اینجا لینک می شوند.

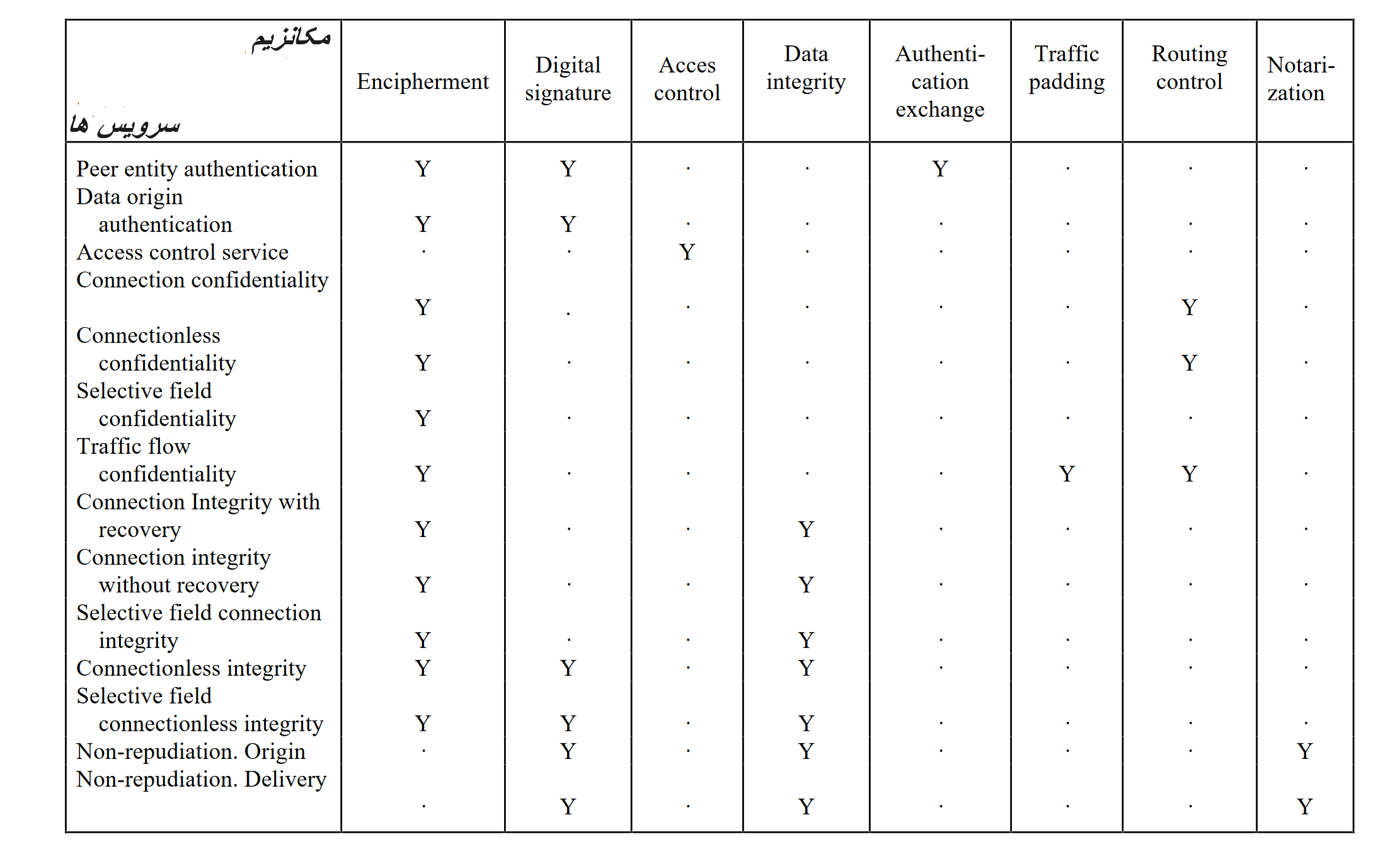

مکانیزم: به متودی که یک سرویس را پیاده سازی میکند ، مکانیزم میکنیم ، در استاندراد های بین مللی گاهی اوقات نام یک مکانزیم و سرویس می تواند برابر باشد.در ادامه لیست کوتاهی از انواع مکانیزم ها را برای هر سرویس عنوان میکنیم.

رمزنگاری encipherment: رمزنگاری یک شیوه امن ساختن داده هاست ، در این روش کد های داده طبق یک الگوریتیم و محاسبه عددی ، تبدیل به کد هایی غیرقابل خواندن می شوند.الگوریتم ها بر اساس یک کلید عمومی کد ها را رمزنگاری می کنند، اما رمزگشایی آن نیاز به یک کلید خصوصی دارد که تنها در دست سرویس دهنده است.

کنترل دستیابی access control: برای ایجاد محدودیت دسترسی کاربران از روش هایی مانند پسورد گذاری یا فایروال ها استفاده می شود.

گواهی محضری یا Notarization : همانند وجود یک دفتر محضر، در شبکه نیز اطلاعات می توانند توسط یک نهاد سوم شخص معتبر تایید یا رد شوند.فرستنده و گیرنده اطلاعات از این نهاد سوم شخص امین برای داشتن اتصالی امن تر استفاده می کنند.

صحت داده data integrity : مکانیزم هایی که به منظور جلوگیری از تغییرات در داده ها اعمال می شود.

احراز هویت تبادل ها :مکانیزمی است برای تایید یا رد هویت ارسال کننده در لایه شبکه ، جایی که درخواست از فرستنده به گیرنده برای ایجاد یک اتصال انجام می شود.

پر کردن ترافیک یا traffic padding : ایجاد ترافیک کاذب برای رد گم کردن را پرکردن ترافیک می گوییم.

امضای دیجیتال Digital Signature : اضافه کردن یک امضای دیجیتال یا اطلاعاتی کد شده به هر پک اطلاعاتی را امضا کردن اطلاعات می نامیم. این امضا منحصر به فرد بوده و دریافت کننده بدون امضا اطلاعات را نمی پذیرد.

کنترل مسیر دهی routing control : در این مکانیزم مدیر شبکه می بایست مشخص کند اطلاعات خاص از چه مسیر و سوییچ هایی برای رسیدن به گیرنده بگذرد.

در جدول زیر می بینید که هر یک از مکانیزیم ها برای چه سرویس هایی قابل اجراست

مهاجم پیش از حمله به شبکه چه می کند؟

پیش از هرگونه اقدامی ، مهاجم باید شبکه را بشناسد و از نقاط ضعف آن اگاه شود، برای اینکار مهاجمین مراحل زیر را طی می کنند

1-تماس گرفتن با مدیر شبکه اطلاعاتی را که او ناخواسته برملا می کند را دریابند و یا به صورت حضوری به مرکز فعالیت شبکه رفته و اطلاعاتی پیرامون آن جمع کنند.

2-اتصال به مودم ها : در شبکه ها معمولا مودم هایی وجود دارد که مدیران شبکه برای اتصال از راه دور از آن استفاده میکنند که 24 ساعته فعال هستند. همچنین مودم هایی نیز می توانند باگ امنیتی داشته باشند.مهاجم در قدم بعدی به دنبال این مودم ها میگردد.

3-تعیین ماشین های فعال : مهاجم لیستی از رایانه های فعال در مجموعه را تعیین کرده و آی پی آن ها را لیست میکند.

4-مکان یابی ماشین ها : سپس با ایجاد درخواست ping و بررسی زمان صرف شده برای رسیدن به رایانه مقصد، فاصله حدودی آن را حدس زده و نقشه کلی از شبکه مورد نظر را ترسیم میکنند.

5-پیدا کردن پورت های باز : با استفاده از برنامه هایی نظیر nmap ، لیستی از پورت ها اسکن می شوند تا مشخص شود چه پورتی باز بوده و چه سرویس هایی در حال اجرا می باشند.

6-تعیین سیستم عامل ها: با بررسی رفتار سیستم عامل ها نسبت به داده ها می توان نوع آن ها را حدس زد، حدس زدن سیستم عامل به مهاجم کمک میکند که از چه سازوکاری باید برای نفوذ استفاده کند.

7-بررسی قواعد firewall :مهاجم با ارسال بسته هایی و خواندن گزارش هایی که بر میگردند، سعی می کند تا بفهمد فایروال های موجود در شبکه نسبت به آن چه واکنشی نشان می دهند و چه محدودیت هایی در شبکه ایجاد شده.

انواع حملات و تهدید ها

بسته به اینکه حمله در چه لایه ای اتفاق می افتد ، انواع آن ها دسته بندی می شوند.

حملات لایه Application یا کاربرد: این لایه به جهت سروکار داشتن با کاربران ، بیشترین حملات را به خود اختصاص می دهد، این لایه جایی است که یا ضعف در دانش کاربر یا باگ در برنامه ها به مهاجم اجازه نفوذ می دهد.

حمله سرریز داده buffer overflow : مهاجم با ارسال اطلاعات پی در پی به سرویس های باز در رایانه هدف، حافظه رم رایانه را اشغال کرده و امکان پردازش اطلاعات بیشتر را از رایانه هدف می گیرد.همچنین این امکان نیز می تواند فراهم شود که در میان داده های ارسالی ، کد مخرب مهاجم نیز بخاطر قفل کردن سیستم فراهم شود.سیستم های تشخیص نفوذ یا IDS ، می توانند در جلوگیری از این حملات کمک کنند. این برنامه ها طول داده های ورودی از پورت های باز را اندازه گرفته و در صورت مشکوک بودن میزان اطلاعات دریافتی ، آن اتصال را قطع میکنند.

بدافزار ها : معروف ترین نوع حملات هستند، مهاجم با وارد سازی یک فایل در شبکه و اجرای آن می تواند کنترل رایانه ها را به دست بگیرید. انواع این بد افزار ها می تواند، ویروس ها(Virus)، تروجان ها (Trojan)و کرم ها (worm)باشند.

تروجان ها برنامه هایی هستند که بر روی رایانه مقصد نصب می شوند و یک سری دسترسی ها را برای مهاجم فراهم می سازند. این بدافزار ها می توانند از طریق ارسال ایمیل های فیک ،هایجک کردن مروگر ها و هایجک سشن ها و یا چسباندن برنامه مخرب به یک برنامه سالم و کاربردی صورت گیرد.

ویروس ها رشته کد هایی هستند که به دیگر فایل های اجرایی سیستم عامل می چسبند و برای تکثیر وابسته به فایل های دیگر هستند.

کرم ها اما هیچ وابستگی به فایل های دیگر ندارند و کد هایی هستند که طور مستقل در شبکه پخش شده و اجرا می شوند.

کانال های پنهان بدافزار ها:

بدافزار ها می توانند خیلی راحت از یک وبسرویس ساده با استفاده از پرتکل TCP کنترل شوند ، اما این نوع اتصال به راحتی کشف می شوند. برای همین مهاجمین از کانال های پنهان استفاده می کنند. به این معنا که از پرتکل هایی استفاده می کنند که شک بر انگیز نیستند. برای مثال ICMP ،این پرتکل توسط دستگاه های موجود در شبکه نظیر روتر و مودم برای تست اتصال است. به کمک این پرتکل ، دستگاه ها اطمینان حاصل می کنند که داده ها به درستی به مقصد می رسند یا خیر. یک نوع رایج این تست ، Ping می باشد. بدافزار ها از طریق این پرتکل داده های خود را در بسته ping به سرور خود ارسال میکنند و پاسخ آن را نیز در قالب بسته های echo دریافت می کنند.

کانال های پنهان دیگر می تواند در بستر TCP باشد ، اما نه به صورت مستقیم. فرض کنید رایانه سرور شما یک سرویس وب را تحت پورت 80 اجرا میکند .ویا امکان کنترل از راه دور با دستورات telnet را تحت پورت 21 فعال کرده باشید. هر دو این سرویس ها بسیار رایج وضروری هستند و اتصالات آنها در فایروال هم مجاز شده و بررسی نمی شوند. بدافزار ها با ارسال درخواست از طریق این پورت به رایانه مهاجم ، اطلاعاتی در قالب همین سرویس ها دریافت می کنند. برای مثال دستورات خود را در قالب یک فایل HTML برای سرویس وب شما ارسال می کنند. در این صورت می توانند ارتباط خود را با مهاجم بدون کشف شدن حفظ کنند.

حملات به لایه های پایین تر

در حمله به لایه های پایین نظیر شبکه و انتقال ، دیگر هدف یک رایانه خاص نیست، بلکه مختل کردن یک شبکه مد نظر است.

قبل از ورود به این مبحث باید تفاوت سوییچ و هاب را بدانیم، هاب دستگاهی در شبکه است که داده ها را به همه رایانه های متصل ارسال می کند. سوییچ اما می تواند داده ها را هدایت کند. این دستگاه اطلاعات تعیین شده را تنها به پورتی خاص می فرستد.

نحوه برقراری اتصال بین دو دستگاه در شبکه

اتصال دستگاه ها در شبکه مستقیما برا اساس شناسه IP صورت نمی گیرد. بلکه برای اتصال نیاز به شناسه اصلی هر دستگاه داریم که آن را MAC آدرس می نامیم. مک آدرس شناسه سخت افزاری هر کارت شبکه است که به صورت جهانی یکتا می باشد. رایانه های موجود در یک شبکه از شناسه های مک یک دیگر باخبر نیستند. شما با فراخوانی یک IP یک بار از طریق پرتکل ARP درخواستی به سوییچ یا روتر می فرستید.در این درخواست شناسه IP مبدا و مک آیدی مبدا و همچنین شناسه IP مقصد درج شده است.سوییچ یا روتر یک لیستی از مک آدرس ها و IP های آنها تهیه و کش می کند و طبق آن به درخواست یک پاسخ که حاوی مک آدرس ماشین مقصد می باشد ارسال می کند.

حمله Arp spoofing

حمله جعل ARP یا arp spoofing به تغییر لیست مک آدرس ها و Ip های کش شده در سوییچ ها گفته می شود. یک مهاجم با اتصال به یک رایانه در شبکه می تواند آدرس MAC خود را با IP ای جعلی خود را به سوییچ شناسانده و بدین ترتیب تمامی ترافیکی که IP ای که ادعا کرده به به سمت خود بکشاند. چرا که زین پس MAC آدرس مهاجم در اختیار تمامی رایانه های شبکه قرار میگیرد و شناسه مقصد در نظر گرفته می شود.

حمله DNS spoofing یا مسموم سازی کش DNS

DNS سرور ها همانند دفترچه تلفن اینترنت هستند.زمانی که وبسایتی را فراخوانی میکنید، ابتدا باید آدرس آن که برای انسان خوانا هست تبدیل به مقدار ماشینی شود که همان Ip ادرس است. DNS سرور ها ، همین کار را انجام می دهند، برای هر آدرس دامنه یک IP ذخیره می کنند.این ذخیره سازی موقت است و طول عمری دارد. همچنین DNS سرور ها IP سایت مورد نظر را از سرور های NAME server دریافت می کنند.پس از هر ثبت دامنه ، افراد می بایست یک سرور مسئول کنترل کننده آن را در آن ذخیره کنند.این سرور را name می نامیم.DNS سرور ها می توانند محلی باشند یا خارج از شبکه شما باشند. چنانچه رایانه های شبکه شما از یک سرور محلی استعلامات DNS دریافت کنند، مهاجم می تواند با نفوذ به شبکه شما اطلاعات غلط به DNS سرور ها بدهد. DNS ها از پرتکل UDP استفاده میکنند. همانطور که گفته شد این پرتکل امکان پاسخ گویی سریع به چندین رایانه را به صورت همزمان فراهم می کند. اما از طرفی یک پرتکل غیروابسته به اتصال است ، این بدان معناست امکان احراز پاسخ ها وجود ندارد. درواقع مهاجم خود رای جای nameserver ها جا می زدند و هر IP که میخواهد برای هر ادرسی اعلام میکند. این ادرس در سرور DNS کش یا ذخیره موقت می شود. با این اتفاق کلیه رایانه های شبکه بجای ورود به سایت اصلی به سایتی که مهاجم بخواهد منتقل می شوند.

حملات در لایه شبکه

IP spoofing

همانطور که گفته شد مبنای اصلی اتصالات در شبکه ها آدرس MAC می باشد و IP یک شناسه است. این شناسه قابل ارزیابی نیست ، در نتیجه هر مهاجم می تواند به راحتی IP خود را به هر چه می خواهد تغییر دهد.این موضوع به مهاجمین امکان این را می دهد که حملات DDOS را راحت تر انجام دهد. DDOS مخفف distributed denial-of-service به معنای حملات توزیع شده به منظور اختلال سرویس می باشد.بدین معنا که توسط رایانه هایی در مناطق مختلف ، تعداد زیادی درخواست به رایانه هدف ارسال می شود و در نتیجه رایانه هدف بخاطر محدودیت نرم فزاری یا سخت افزاری دیگر پاسخ گو هیچ درخواستی نخواهد بود. این سرویس می تواند یا در لایه اپلیکیشن باشد ( برنامه ای خاص ماننده دیتابیس ها یا وبسرویس ها) یا در لایه انتقال باشد( مانند فایروال ها یا سوییچ ها ).در ادامه مثال هایی از این نوع حملات در لایه های مذکور گفته می شود.

حمله DDos در لایه application

مثال بارز این حمله ارسال های درخواست مکرر به پرتکل HTTP و تقاضای دانلود یک صفحه وب می باشد. این کار باعث افزایش استفاده از Ram و CPU رایانه هدف شده و در نتیجه سرویس مورد نظر فریز می شود.

حمله syn flood در لایه انتقال

همانطور که گفته شد برای برقراری ارتباط در پرتکل های TCP نیاز به تایید دو طرف و ایجاد یک handshake است. مهاجمین تعداد زیادی درخواست با ip های مختلف برای ایجاد یک handshake برقرار می کنند ولی ادامه مراحل آن را انجام نمی دهند. رایانه هدف تمامی نشست ها را نگه داشته و منتظر مرحله بعدی اتصال می ماند. با بالا رفتن درخواست ها ترافیک شبکه هدف مختل می شود و فایروال یا سوییچ های آن با مشکل مواجه می شوند.

حمله DNS amlification

حمله انبوه پاسخ های DNS ، بخاطر یک طرفه بودن پرتکل UDP عملی است. مهاجم با IP قربانی به سرویس های عمومی DNS درخواست dns می فرستد. سرویس های DNS شروع به ارسال پاسخ به رایانه هدف می کنند. حجم بالای این پاسخ ها باعث سردرگمی و افزایش ترافیک قربانی می شود.

درپایان باید گفته شود آنچه در این صفحه آمده است ، خلاصه ای از کلیت همراه با مثال هایی برای آشنایی با مقوله امنیت شبکه بوده است.در این در این وبسایت به صورت پیوسته ما مطالب آموزشی پیرامون انواع حملات جدید، پرتکل های امن، و راهکار های مقابله با تهدید ها ارائه خواهیم کرد.